Petya勒索病毒是什么 Petya勒索病毒怎么查杀防备

近日一种类似之前比特币病毒的新型Petya勒索病毒再次席卷全球。 这次的新型Petya勒索病毒到底是怎样的呢?用户改怎样查杀防御Petya勒索病毒?跟随小编一起来看看吧!

Petya勒索病毒介绍

现在一款名为Petya的新型勒索病毒, 就像之前的WannaCry那样使用美国国家安全局(NSA)泄露的“永恒之蓝”漏洞, 在世界各地传播。 乌克兰的国家银行、电力公司、机场、地铁服务和几个组织正在受到Petya的攻击。

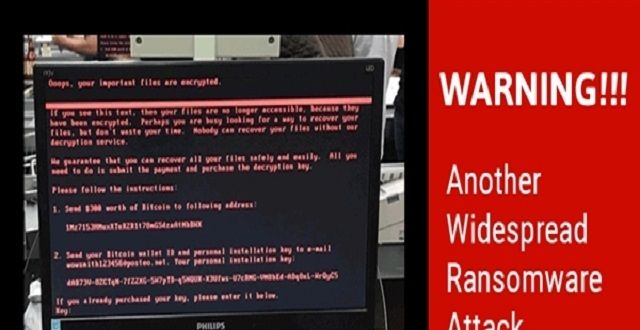

Petya勒索病毒攻击正在迅速蔓延, 安全公司目睹数以千计的公司正遭遇威胁。 据报道, 英国、俄罗斯和乌克兰的80多家公司已经被感染。 即使是切尔诺贝利核电站现在也受到了攻击, 他们现在已经改用人工监测辐射。 正如你看到的上面的图像, 该Petya勒索病毒要求获得类似 WannaCry时期的300美元价值的比特币, 可以得到解密代码。

内政部官员Anton Gerashchenko在Facebook上写道, 该入侵是“乌克兰历史上最大的一次”, 其目标是“动摇不稳定的经济形势和公民意识”, 尽管它被“伪装成勒索企图”。

安全防护措施

1、不要轻易点击不明附件, 尤其是rtf、doc等格式, 可以安装360天擎(企业版)和360安全卫士(个人版)等相关安全产品进行查杀。

2、及时更新windows系统补丁, 具体修复方案请参考“永恒之蓝”漏洞修复工具。

3、内网中存在使用相同账号、密码情况的机器请尽快修改密码, 未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

4、360企业安全天擎团队开发的勒索蠕虫漏洞修复工具, 可解决勒索蠕虫利用MS17-010漏洞带来的安全隐患。 此修复工具集成免疫、SMB服务关闭和各系统下MS17-010漏洞检测与修复于一体。 可在离线网络环境下一键式修复系统存在的MS17-010漏洞。

Petya勒索病毒危害

1.感染并加密本地文件的病毒进行了更新, 杀毒软件除非升级至最新版病毒库, 否则无法查杀及阻止其加密本机文件系统;

2.“5.12WannaCry”及“6.23勒索软件新变种”在传播方面, 分别利用了微软Windows系统的一个或者若干个系统漏洞, 而Petya综合利用了“5.12WannaCry”及“6.23勒索病毒新变种”所利用的所有Windows系统漏洞, 包括MS17-010(5.12WannaCry永恒之蓝勒索病毒)及CVE-2017-8543/CVE-2017-8464(6.23勒索病毒新变种)等补丁对应的多个系统漏洞进行传播。

3.本次新变异病毒(Petya)是直接将整个硬盘加密和锁死, 用户重启后直接进入勒索界面, 若不支付比特币将无法进入系统。

……